L’adresse Ethernet, également connue sous le nom d’adresse MAC, constitue l’identifiant unique de chaque équipement réseau. Cette suite de caractères alphanumériques permet d’identifier précisément votre carte réseau parmi des millions d’autres appareils connectés. Comprendre son fonctionnement vous aidera à mieux gérer vos connexions, sécuriser votre réseau et résoudre efficacement les problèmes techniques.

L’essentiel à savoir sur une adresse Ethernet et ses usages

L’adresse Ethernet représente la carte d’identité numérique de votre équipement réseau. Gravée directement dans le matériel lors de sa fabrication, elle accompagne votre appareil tout au long de sa vie.

Comment se structure une adresse Ethernet typique sur vos appareils réseau ?

Une adresse Ethernet se compose de 48 bits organisés en six groupes de deux caractères hexadécimaux. Elle peut s’afficher sous différents formats selon le système utilisé :

| Format | Exemple | Usage principal |

|---|---|---|

| Tirets | AA-BB-CC-DD-EE-FF | Windows |

| Deux-points | AA:BB:CC:DD:EE:FF | Linux, macOS |

| Points | AABB.CCDD.EEFF | Équipements Cisco |

Les trois premiers octets identifient le fabricant (OUI – Organizationally Unique Identifier), tandis que les trois derniers constituent un numéro de série unique attribué par le constructeur.

Différences notables entre adresse MAC et adresse IP dans un réseau local

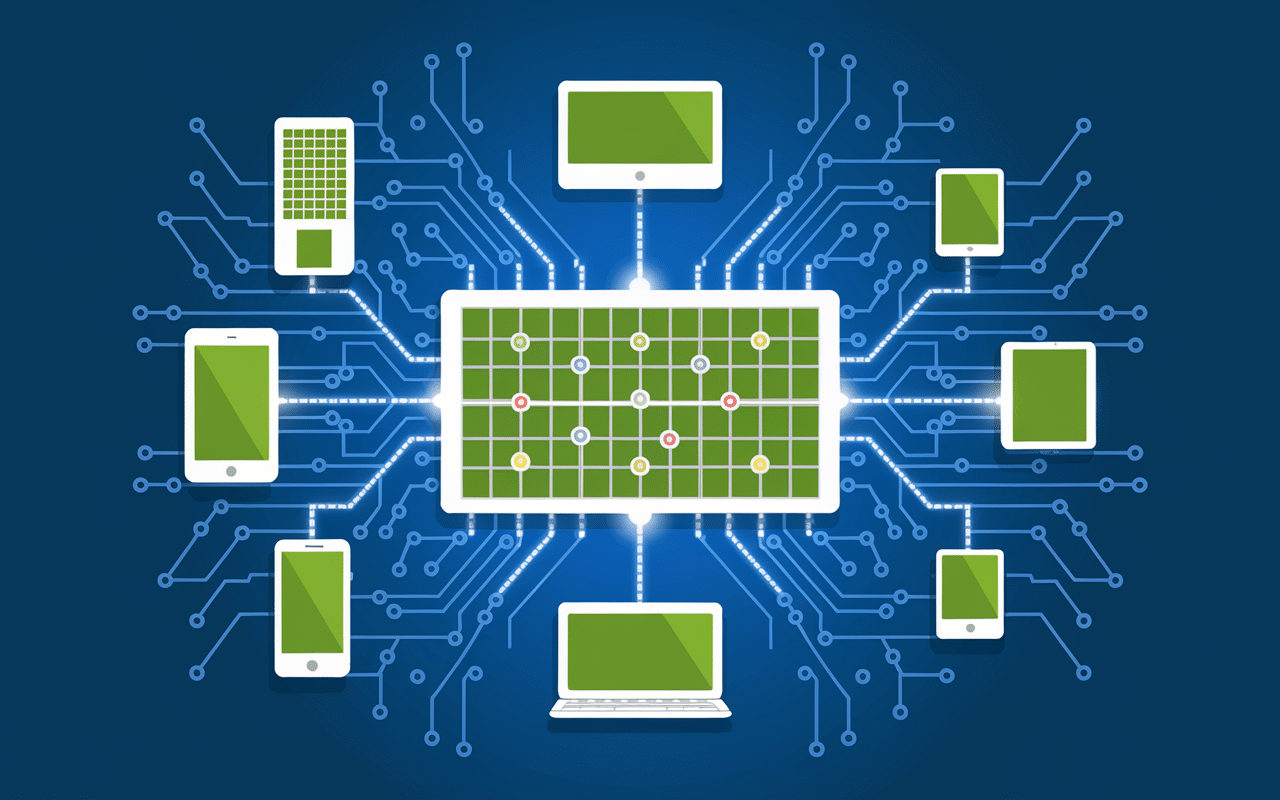

Ces deux types d’adresses coexistent mais servent des objectifs distincts. L’adresse Ethernet reste fixe et identifie physiquement l’équipement, même si vous changez de réseau. À l’inverse, l’adresse IP change selon le réseau auquel vous vous connectez et peut être modifiée par l’administrateur réseau.

Cette complémentarité permet au protocole ARP (Address Resolution Protocol) de faire le lien entre les deux couches : il traduit une adresse IP en adresse MAC pour acheminer correctement les données sur le réseau local.

Pourquoi cette adresse unique est-elle si centrale pour la sécurité des échanges ?

L’unicité de l’adresse Ethernet garantit qu’aucun conflit d’identité ne peut survenir sur votre réseau local. Cette caractéristique permet aux administrateurs de tracer précisément l’origine de chaque trame de données et d’implémenter des politiques de sécurité sophistiquées.

Les commutateurs réseau utilisent ces adresses pour construire leur table de commutation, mémorisant ainsi quel équipement se trouve derrière chaque port. Cette information accélère considérablement le transfert des données et évite les collisions.

Les clés pour localiser, vérifier ou modifier une adresse Ethernet

Connaître les méthodes pour consulter ou manipuler une adresse Ethernet s’avère indispensable lors d’opérations de maintenance ou de configuration réseau.

Quels outils simples permettent d’afficher l’adresse MAC sur différents systèmes ?

Chaque système d’exploitation propose ses propres outils pour consulter l’adresse Ethernet :

- Windows : Tapez ipconfig /all dans l’invite de commande ou consultez les propriétés de votre carte réseau

- macOS : Utilisez ifconfig dans le terminal ou vérifiez les préférences système

- Linux : Exécutez ip link show ou cat /sys/class/net/eth0/address

- Smartphones : Rendez-vous dans Paramètres > À propos > État ou Informations sur le matériel

Sur les équipements physiques, l’adresse MAC figure souvent sur une étiquette collée directement sur l’appareil, particulièrement utile pour les routeurs et points d’accès.

Les principales raisons pour lesquelles vous pourriez vouloir changer cette adresse

Bien que peu courante, la modification d’adresse MAC répond à des besoins spécifiques. Les tests de configuration réseau nécessitent parfois de simuler différents équipements avec des adresses particulières.

Certains utilisateurs modifient leur adresse MAC pour contourner des restrictions basées sur l’identifiant matériel, comme les limitations d’accès Wi-Fi dans les hôtels ou espaces publics. Cette pratique peut également renforcer l’anonymat lors de connexions sur des réseaux non sécurisés.

En environnement professionnel, le remplacement d’une carte réseau défectueuse peut nécessiter de reproduire l’ancienne adresse MAC pour maintenir les configurations existantes sans intervention sur l’infrastructure.

Aspects légaux et précautions à prendre avant toute modification d’adresse Ethernet

La modification d’adresse MAC reste légale dans la plupart des juridictions, mais peut violer les conditions d’utilisation de certains services réseau. En entreprise, cette pratique contrevient souvent aux politiques de sécurité internes et peut déclencher des alertes de sécurité.

Avant toute modification, vérifiez que votre action n’entre pas en conflit avec une adresse existante sur le réseau. Un doublon d’adresse MAC provoque des dysfonctionnements graves et peut paralyser une partie du réseau.

Documentez systématiquement vos modifications et conservez une trace de l’adresse originale pour pouvoir revenir en arrière si nécessaire.

Impact pratique et enjeux des adresses Ethernet dans un contexte évolutif

L’évolution des technologies réseau et les nouvelles préoccupations sécuritaires transforment progressivement l’usage des adresses Ethernet dans nos infrastructures.

Le rôle de l’adresse Ethernet dans la gestion des accès et la cybersécurité

Les solutions de contrôle d’accès réseau (NAC) s’appuient massivement sur les adresses MAC pour authentifier les équipements autorisés. Cette approche permet de créer des listes blanches d’appareils approuvés et de bloquer automatiquement tout matériel non référencé.

Les systèmes de détection d’intrusion analysent les adresses Ethernet pour identifier des comportements suspects, comme l’apparition soudaine d’un nouvel équipement ou la modification d’une adresse existante. Ces mécanismes contribuent efficacement à la détection précoce des tentatives d’intrusion.

Dans les environnements sensibles, l’association entre adresses MAC et utilisateurs permet de tracer précisément l’activité réseau et de respecter les exigences de conformité réglementaire.

L’influence des adresses physiques sur le dépannage et la maintenance réseau

L’identification rapide d’un équipement défaillant repose largement sur son adresse Ethernet. Les outils de supervision réseau corrèlent automatiquement les alertes techniques avec l’identifiant MAC, accélérant considérablement le processus de diagnostic.

Les tables ARP des routeurs et commutateurs conservent un historique des associations IP/MAC, permettant aux techniciens de retracer l’évolution des connexions et d’identifier les équipements à l’origine de problèmes intermittents.

Cette traçabilité s’avère particulièrement précieuse lors d’interventions sur des infrastructures complexes comportant des centaines d’équipements répartis sur plusieurs sites.

Vers de nouveaux standards : les adresses MAC anonymisées et la confidentialité

L’émergence des préoccupations liées à la vie privée pousse les constructeurs à développer des mécanismes d’anonymisation des adresses MAC. iOS et Android génèrent désormais des adresses temporaires lors de la recherche de réseaux Wi-Fi, empêchant le suivi des utilisateurs par les opérateurs de points d’accès.

Cette évolution complique la gestion traditionnelle des accès basée sur les adresses MAC et force les administrateurs à repenser leurs stratégies de sécurité. Les solutions modernes s’orientent vers des approches hybrides combinant authentification par certificat et contrôle comportemental.

Les protocoles futurs comme Wi-Fi 7 intégreront nativement ces fonctionnalités de protection de la vie privée, marquant une transition vers des architectures réseau plus respectueuses de l’anonymat des utilisateurs tout en maintenant un niveau de sécurité optimal.

- Comprendre la différence entre tail and head : enjeux, usages et stratégies - 11 novembre 2025

- Shell EFI : guide pratique pour comprendre et utiliser l’environnement UEFI - 10 novembre 2025

- UEFI Shell : tout comprendre sur cet environnement puissant pour votre système - 10 novembre 2025